SERANGAN, TARGET, DAN GEJALA SERANGAN DOS

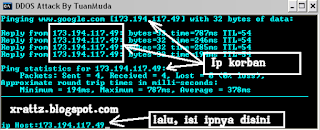

Ini adalah beberapa contoh serangan DoS : 1. SY N Flooding , mengirimkan data TCP SYN dengan alamat palsu. 2. T eardrop Attack , mengirimkan paket IP dengan nilai offset yang membingungkan. 3. Smurf Attack, mengirimkan paket ICMP bervolume besar dengan alamat host lain. 4. Ping of Death , serangan yang menggunakan utility ping yang terdapat pada sistem operasi komputer. 5. Remote Controled Attack, serangan yang mengendalikan beberapa network lain untuk menyerang target. 6. UDP Flooding, memanfaatkan protokol UDP yang bersifat connectionless untuk menyerang target. 7. ICMP Flooding Target serangan DoS attack bisa ditujukan ke berbagai bagian jaringan. Bisa ke routing devices, web, electronic mail, atau server Domain Name System.. Serangan DDoS dapat dibagi menjadi tiga jenis: 1. Serangan Berbasis Volume - Jenis serangan termasuk UDP banjir, banjir ICMP, dan lainnya paket banjir palsu. Tujuan dari serangan DDoS ini adalah untuk m

Komentar

Posting Komentar